Un mot revient sans cesse lorsqu’on évoque la sécurité des cryptomonnaies : l’attaque des 51%. Avec la montée en puissance de la technologie blockchain, le principe de consensus est devenu la pierre angulaire garantissant l’intégrité et la fiabilité des transactions. Mais comme pour toute technologie, il existe des vulnérabilités et des défis. L’attaque des 51% est l’un de ces défis majeurs, souvent cité comme le « talon d’Achille » de la blockchain. Pourtant, de quoi s’agit-il réellement ? Quelle est la portée réelle de ce type d’attaque ? Et comment peut-on s’en protéger ?

Définition de la Blockchain

Ah, la blockchain ! Ce terme, qui semblait autrefois être l’apanage des seuls passionnés de technologie, est aujourd’hui sur toutes les lèvres. Mais avant de plonger dans le vif du sujet de l’attaque des 51%, revenons aux bases.

Qu’est-ce qu’une blockchain ?

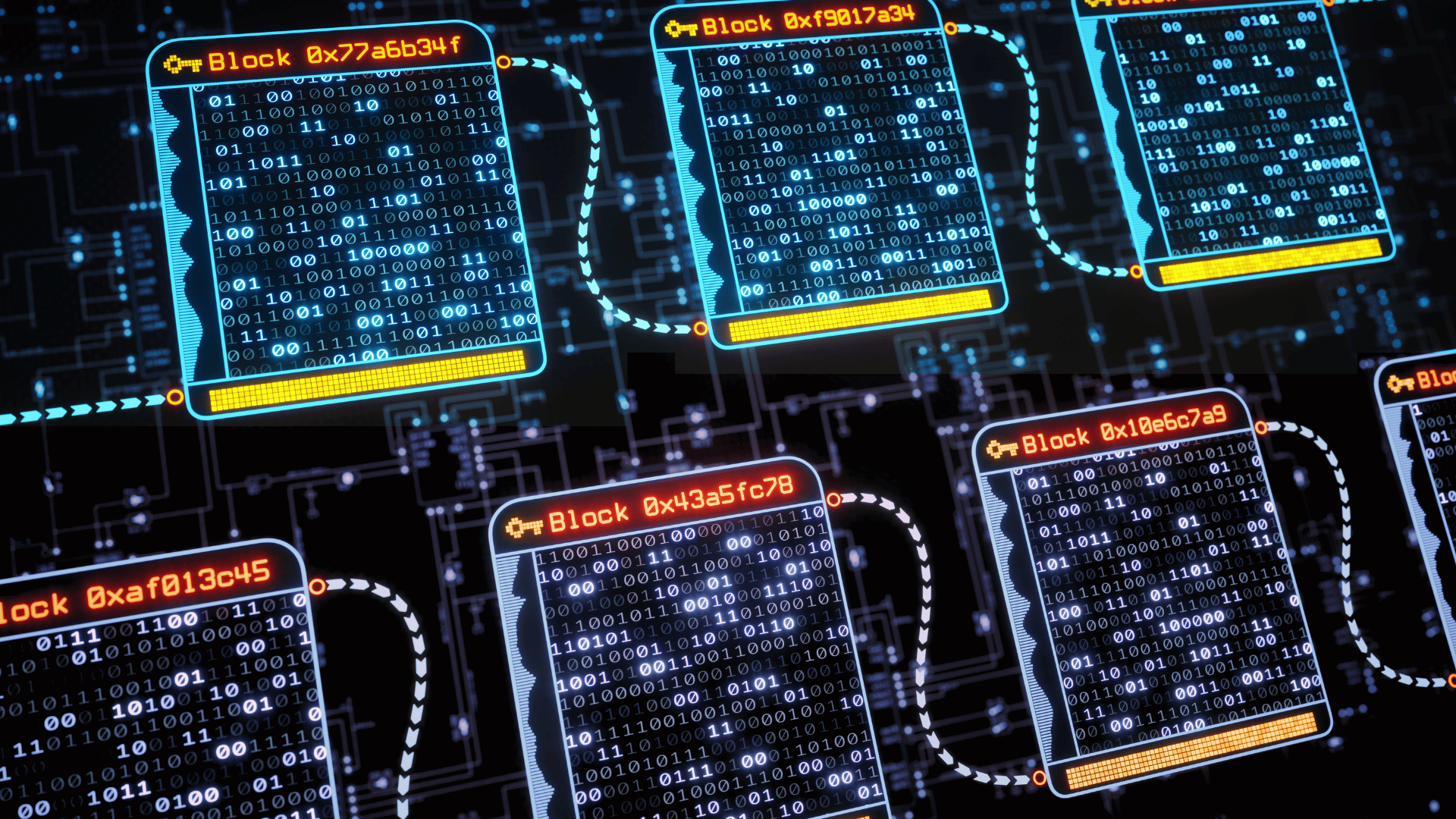

La Blockchain, c’est un peu comme un grand cahier. Imaginez un cahier géant que tout le monde peut lire librement et auquel tout le monde peut ajouter des informations, mais que personne ne peut effacer ou modifier une fois qu’une page est écrite. Chaque page de ce cahier est ce que l’on appelle un « bloc », et lorsque vous ajoutez une page à ce cahier, elle se lie aux pages précédentes. La suite de ces pages forme la « chaîne » de blocs, d’où le nom.

Mais comment peut-on être sûr que ce que quelqu’un a écrit sur une page est vrai et qu’il n’a pas été modifié par la suite ? C’est là que la cryptographie entre en scène. Elle permet de « sceller » chaque page de manière à ce qu’on puisse facilement vérifier son contenu, mais qu’il soit extrêmement difficile de le changer sans que tout le monde le remarque. Imaginez que chaque page a une serrure spéciale, et pour changer quelque chose sur une page déjà écrite, vous devriez déverrouiller toutes les pages précédentes. Avec des milliers de pages, c’est pratiquement impossible !

Et voici le point crucial : le consensus.

Au lieu de compter sur une seule personne ou organisation pour dire ce qui est vrai ou faux (comme une banque qui valide vos transactions), la blockchain se fie à un grand groupe de personnes. Si la plupart d’entre elles s’accordent à dire qu’une information est correcte, elle est ajoutée au cahier. C’est une sorte de vote constant sur la vérité de chaque information, assurant que seules les informations correctes et approuvées sont enregistrées, rendant ainsi le système robuste et sûr.

LA CRYPTO DE A À Z

Comprendre les termes clés est la première étape pour analyser correctement les opportunités et investir en toute sérénité.

L’Attaque des 51% : Définition et Enjeux

Lorsqu’on plonge dans le monde fascinant des cryptomonnaies, on peut parfois se heurter à des termes techniques qui, de prime abord, peuvent sembler ésotériques. L’un d’entre eux, et non des moindres en termes d’importance, est l’attaque des 51%. Mais qu’est-ce que cela signifie, et pourquoi devrions-nous nous en préoccuper ?

Le Minage et la Démocratie de la Blockchain

Avant de plonger directement dans le vif du sujet, rappelons brièvement le rôle du minage dans la blockchain. Les mineurs sont ces entités qui, grâce à une puissance de calcul phénoménale, valident et vérifient les transactions avant de les ajouter à la blockchain. C’est un peu comme si, dans notre grande assemblée démocratique qu’est la blockchain, les mineurs étaient les juges vérifiant que chaque vote (ou transaction) est légitime.

Le Cœur de l’Attaque : Prendre le Contrôle

L’attaque des 51% se produit lorsqu’un acteur ou un groupe d’acteurs parvient à contrôler plus de 50% de la puissance totale de minage du réseau. Imaginez une élection où un parti aurait soudainement le contrôle de plus de la moitié des bulletins de vote ; il pourrait alors, théoriquement, décider du résultat de cette élection. De la même manière, dans le monde de la blockchain, contrôler la majorité de la puissance de minage offre à cet acteur une influence disproportionnée sur la validation des transactions.

Les Risques d’une Telle Attaque

Le principal danger d’une attaque des 51% réside dans la capacité de l’acteur dominant à altérer l’intégrité de la blockchain. En ayant le contrôle majoritaire, il pourrait :

- Double dépense : dépenser la même cryptomonnaie plusieurs fois, essentiellement en « effaçant » ou en « revenant en arrière » sur certaines transactions.

- Empêcher la confirmation de nouvelles transactions, ce qui créerait un engorgement du réseau.

- Exclure ou modifier l’ordre des transactions, ce qui pourrait saper la confiance dans la cryptomonnaie en question.

Il est essentiel de comprendre que, bien que potentiellement désastreuses, ces attaques sont coûteuses et difficiles à mettre en œuvre. De plus, la plupart des grandes cryptomonnaies ont des mécanismes en place pour prévenir de telles actions.

UN OEIL DE LYNX

Les 10 signaux incontournables pour développer un oeil de lynx et détecter une crypto-pépite à fort potentiel.

Comment se déroule une attaque des 51% ?

L’essence même de la blockchain repose sur l’authenticité de sa chaîne de blocs. La légitimité est déterminée par la longueur de cette chaîne : la version la plus longue est celle qui est généralement acceptée comme étant la véridique. C’est ici que se situe le cœur d’une attaque des 51%.

Étape 1 : Accumuler la puissance

Un acteur ou un groupe d’acteurs accumule discrètement la puissance de minage, visant à surpasser la puissance collective du reste du réseau. Leur objectif est d’atteindre ou de dépasser 51% du hashrate total.

Étape 2 : Forking de la chaîne

Une fois cette puissance obtenue, l’attaquant commence à miner secrètement sa propre chaîne de blocs, parallèlement à la chaîne publique. C’est ce qu’on appelle une « branche » ou un « fork » secret.

Étape 3 : Double dépense

Sur cette chaîne secrète, l’attaquant peut effectuer une transaction, comme vendre une certaine quantité de cryptomonnaie. Parallèlement, sur la chaîne publique, il réalise une autre transaction avec ces mêmes fonds, souvent vers une autre de ses adresses.

Étape 4 : La domination par la longueur

L’attaquant continue de miner sur sa chaîne secrète jusqu’à ce qu’elle dépasse en longueur la chaîne publique. À ce stade, il la dévoile au réseau.

Étape 5 : Le réseau bascule

Le protocole de la blockchain est conçu pour toujours considérer la plus longue chaîne comme étant la source véridique. Donc, lorsque la chaîne secrète est dévoilée et qu’elle est plus longue que la chaîne publique, le réseau l’adopte. Les transactions réalisées sur la chaîne publique après le fork, et qui ne sont pas présentes sur la chaîne secrète, sont alors annulées – y compris la transaction originale de l’attaquant. Ainsi, il a réussi à « double dépenser ».

En fin de compte, une attaque des 51% est une course pour créer la chaîne la plus longue, permettant à l’attaquant de réécrire l’histoire de la blockchain à sa guise.

BULL MARKET EN APPROCHE

Les 5 étapes clés pour surfer sur la prochaine vague haussière en toute sérénité et générer un maximum de profit.

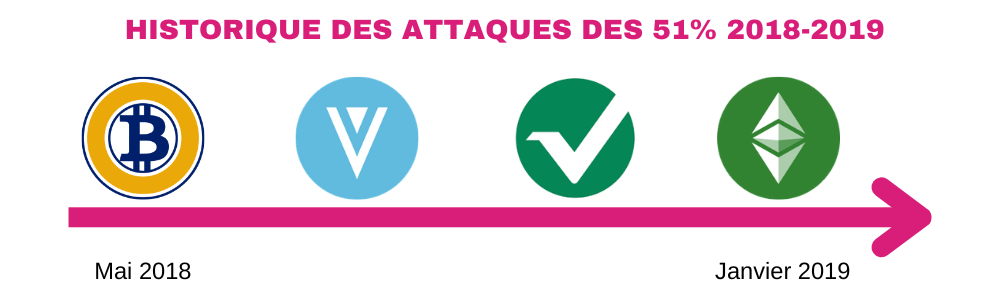

Exemples Historiques

L’attaque des 51% n’est pas une simple théorie, elle a malheureusement été mise en pratique à plusieurs reprises. Explorons certains des incidents les plus marquants de l’histoire de la cryptomonnaie :

Bitcoin Gold (BTG)

En mai 2018, Bitcoin Gold, un fork du Bitcoin, a été la cible d’une attaque des 51%. Les attaquants ont réussi à prendre le contrôle de la majorité de la puissance de minage du réseau, double dépensant l’équivalent de 18 millions de dollars en BTG. L’attaque a mis en lumière les vulnérabilités des blockchains moins sécurisées et moins populaires.

Verge (XVG)

Verge a subi plusieurs attaques des 51% en 2018. Dans l’une des attaques, les malfaiteurs ont profité d’un bogue dans le code pour miner des blocs avec une date d’horodatage fausse, ce qui leur a permis de miner rapidement des blocs et d’obtenir environ 2,7 millions de dollars en XVG.

Vertcoin (VTC)

En décembre 2018, Vertcoin a subi une attaque des 51%. Les attaquants ont utilisé cette opportunité pour effectuer des doubles dépenses, causant un préjudice important au réseau. Pour y remédier, Vertcoin a finalement décidé de changer son algorithme de minage pour se protéger contre de futures attaques.

Ethereum Classic (ETC)

Peut-être l’un des exemples les plus notables, Ethereum Classic a été attaqué en janvier 2019. Les attaquants ont réussi à double dépenser l’équivalent de plus de 1,1 million de dollars en ETC. Le monde de la cryptomonnaie a été choqué, car Ethereum Classic est issu d’un fork d’Ethereum, l’une des plus grandes cryptomonnaies par capitalisation boursière.

Mesures Préventives et Solutions

La menace des attaques des 51% a poussé de nombreux acteurs de l’espace cryptographique à rechercher des mesures préventives et des solutions pour sécuriser leurs réseaux. L’enjeu est clair : garantir la confiance des utilisateurs et la sécurité des transactions. Découvrons les principales stratégies adoptées.

Ajustements de Difficulté

Un ajustement dynamique de la difficulté de minage permet de réagir rapidement en cas de brusque augmentation ou diminution de la puissance de minage. En rendant la tâche plus difficile pour les mineurs lorsqu’il y a une forte puissance, ou plus facile lorsqu’elle est faible, on assure une génération stable de blocs. Cette mesure dissuade les attaquants potentiels en augmentant considérablement le coût d’une attaque des 51%.

Adoption d’autres Formes de Consensus

Bien que le Proof of Work (PoW) soit le mécanisme de consensus le plus répandu, principalement utilisé par Bitcoin, d’autres formes émergent comme alternatives offrant des niveaux de sécurité différents.

Proof of Stake (PoS)

Le PoS est un mécanisme alternatif au PoW, où la création de blocs (ou « forging ») est déterminée en fonction de la quantité de monnaie qu’un utilisateur détient, ainsi que d’autres facteurs. Non seulement cela économise une énorme quantité d’énergie (par rapport au PoW), mais cela rend également l’attaque des 51% financièrement irréaliste. Dans un scénario PoS, pour prendre le contrôle de la majorité du réseau, un attaquant aurait besoin de posséder 51% de la totalité des cryptomonnaies en circulation, ce qui est extrêmement coûteux et donc dissuasif.

D’autres Alternatives au PoW

D’autres mécanismes, comme le Proof of Space, le Proof of Burn ou le Proof of Authority, ont été proposés comme alternatives au PoW. Chacun de ces mécanismes offre des avantages et des inconvénients en termes de sécurité, de consommation d’énergie et de décentralisation.

Les Raisons pour lesquelles une Attaque 51% n’est pas toujours rentable

Quand on pense aux attaques sur les systèmes financiers, l’idée de profit semble être un moteur évident. Cependant, dans le monde de la blockchain, orchestrer une attaque des 51% peut s’avérer coûteux et contre-productif. Explorons pourquoi.

Coût élevé en termes de ressources

Réaliser une attaque des 51% nécessite une quantité considérable de puissance de calcul. L’attaquant doit contrôler la majorité du hashrate du réseau, ce qui implique généralement d’investir dans un grand nombre de machines de minage ou, alternativement, de louer cette puissance à un prix exorbitant. Pour des cryptomonnaies bien établies comme Bitcoin, les coûts associés seraient astronomiques.

En outre, la durée pendant laquelle l’attaquant doit maintenir cette majorité n’est pas négligeable. Plus le temps passe, plus les coûts augmentent, et le gain potentiel d’une telle manœuvre diminue.

Risque de dévaluation rapide de la cryptomonnaie

L’ironie d’une attaque des 51% est qu’en tentant de tromper le système, l’attaquant pourrait indirectement saboter la valeur de la monnaie qu’il essaie d’exploiter. La confiance est un pilier fondamental dans l’univers des cryptomonnaies. Lorsqu’une attaque est détectée ou même soupçonnée, cela peut entraîner une panique parmi les investisseurs et les utilisateurs, conduisant à une vente massive. La dévaluation rapide qui s’ensuit peut anéantir tout profit potentiel que l’attaquant espérait réaliser.

En résumé, bien que les attaques des 51% soient théoriquement possibles, les risques et les coûts associés les rendent souvent peu attractifs d’un point de vue économique.

FAQ : Anticipation des Questions Courantes

Q1 : Est-ce que Bitcoin est vulnérable à une telle attaque ?

Techniquement, toutes les cryptomonnaies basées sur le Proof of Work (PoW) sont vulnérables à une attaque des 51%. Cependant, en raison de sa puissance de minage énorme et de sa décentralisation étendue, orchestrer une attaque des 51% sur Bitcoin serait extrêmement coûteux et difficile. Au fil des années, Bitcoin a renforcé sa sécurité et sa robustesse face à de telles menaces. Ainsi, bien que théoriquement possible, une telle attaque sur Bitcoin est très improbable en pratique.

Q2 : Quels sont les indicateurs à surveiller pour évaluer le risque ?

Plusieurs indicateurs peuvent aider à évaluer le risque d’une attaque des 51%:

- Puissance de Minage (Hashrate): Un hashrate élevé et diversifié entre de nombreux mineurs est un signe de sécurité. Si un seul mineur ou pool atteint une proportion dangereusement élevée du hashrate total, cela peut être un drapeau rouge.

- Diversification des Pools de Minage: Si une cryptomonnaie est largement minée par un nombre limité de pools, elle peut devenir plus vulnérable. Une distribution équilibrée de la puissance entre plusieurs pools est préférable.

- Historique des Attaques: Si une monnaie a déjà été ciblée par des attaques par le passé, cela pourrait indiquer une vulnérabilité potentielle.

Q3 : Comment puis-je protéger mes investissements crypto contre de telles menaces ?

Voici quelques étapes pour renforcer la sécurité de vos investissements:

- Diversification: Comme pour tout investissement, ne mettez pas tous vos œufs dans le même panier. En diversifiant vos actifs, vous réduisez le risque global.

- Restez Informé: Gardez un œil sur les actualités et les forums de la communauté crypto. L’information est votre première ligne de défense.

- Considérez les Wallets Froids: Stockez une partie importante de vos cryptos dans des portefeuilles hors ligne, tels que les hardware wallets. Cela les rend inaccessibles aux attaquants potentiels.

- Évitez de Garder des Fonds sur des Exchanges: Bien que pratique, conserver d’importants montants sur des plateformes d’échange les expose à des risques. Retirez régulièrement vos fonds vers des portefeuilles personnels sécurisés.

Conclusion

Au terme de cet éclairage sur l’attaque des 51%, il est indiscutable que la technologie blockchain, bien que révolutionnaire, n’est pas exempte de défis. Ces attaques, qui surviennent lorsqu’un acteur ou un groupe prend le contrôle de plus de 50% de la puissance de minage, peuvent mettre en péril l’intégrité d’une chaîne de blocs. Toutefois, comme nous l’avons examiné, de nombreux mécanismes de prévention et solutions sont en place pour parer à de telles tentatives, rendant ainsi de nombreuses cryptomonnaies robustes face à cette menace.

L’histoire des cryptos nous montre que les communautés, techniciens et développeurs sont en perpétuelle quête d’améliorations sécuritaires. De l’adoption de nouvelles formes de consensus comme le Proof of Stake (PoS) à l’ajustement dynamique des difficultés de minage, l’écosystème crypto est constamment en évolution pour résister à de potentielles attaques.

Alors, même si ces risques existent, ils sont accompagnés d’une myriade d’innovations et de solutions qui renforcent sans cesse le paysage crypto.

Restez éclairés,

Votre boussole digitale dédiée au Web 3.0. Parcourez et évoluez en tout confiance dans cet univers captivant grâce à nos actualités et explications approfondies.

UN OEIL DE LYNX

Les derniers articles

BULL MARKET EN APPROCHE

Tim Rimbaud

Co-fondateur

Tombé dans l'univers des cryptomonnaies en 2016, suite à une première aventure spéculative, j'ai véritablement été conquis par les fondamentaux de la blockchain en 2020. Devenu un passionné éclairé, je m'emploie à partager mes connaissances grâce au Phare Crypto et à sa newsletter. N'hésitez pas à nous rejoindre !

Explorer l'avenir de la cryptomonnaie à travers les yeux d'un expert : Alex Svanevik dévoile six thèmes clés qui façonneront selon lui le prochain marché haussier.

Adoption accrue par les Fintech

Alex Svanevik pointe du doigt une tendance significative : l'intégration de la blockchain en tant que backend principal par les entreprises fintech.

Avec des géants comme PayPal, qui a récemment lancé un stablecoin, et Revolut, autorisant l’achat d’ETH, l'attrait semble clair : transactions rapides et à moindre coût, sécurité robuste, et une transparence inégalée, éliminant de nombreux problèmes transfrontaliers et de conversion de devises.

1/ Fintech frontend + crypto backend.PayPal already has a stablecoin. Revolut lets you stake ETH.And crypto startups like @basedappHQ already feel like fintech products.Long-term, crypto replaces the backends for fintech.— Alex Svanevik 🐧 (@ASvanevik) October 6, 2023

Jeux et paris migrés vers la Blockchain

Dans un autre secteur, les jeux et paris se déplacent progressivement vers la blockchain, utilisant la DeFi pour générer des revenus à travers les rendements du capital plutôt qu'en se basant sur les spreads.

Svanevik fait observer que les casinos cryptographiques, tels que Rollbit et TG.Casino, voient leur croissance s'accélérer, illustrant un intérêt croissant dans la technologie Web3, qui fournit transparence et sécurité tout en permettant de jouer sans sacrifier la garde des fonds.

2/ Gambling and betting.Just makes a lot more sense with a DeFi backend. Instead of house taking a spread, it can live off the yields on capital.L2s and account abstraction make apps more accessible to normies.@LooksRare launched Yolo. @rollbitcom @PoolTogether_ etc— Alex Svanevik 🐧 (@ASvanevik) October 6, 2023

LA CRYPTO DE A À Z

Comprendre les termes clés est la première étape pour analyser correctement les opportunités et investir en toute sérénité.

Actifs du Monde Réel (RWA) Sur la Blockchain

Une évolution fascinante dans le domaine des actifs du monde réel (RWA) sur la blockchain est également soulignée par Svanevik, avec un zoom spécifique sur les bons du Trésor américains.

Il envisage une continuité dans la trajectoire des stablecoins et souligne le rôle potentiellement crucial de divers acteurs tels que Superstate, Mountain Protocol, et OpenEden en 2024.

Les bons du Trésor, une fois tokenisés, pourraient en effet absorber une proportion substantielle de l’offre de stablecoins. Svanevik anticipe avec intérêt les mouvements potentiels dans ce domaine de la part d'entités bien établies comme Circle et Tether étant donné les opportunités et le potentiel de cette tendance naissante.

3/ RWAs - specifically T-bills.The continuation of the stablecoin arc.@superstatefunds @MountainUSDM @OpenEden_Labs and others will be prominent in 2024.Tokenized T-bills may actually eat a lot of stablecoin supply!Would be surprised if @circle @Tether_to don’t move here.— Alex Svanevik 🐧 (@ASvanevik) October 6, 2023

Jeux Web3 : L'Aube d'une Nouvelle Ère

En ce qui concerne le gaming sur Web3, Svanevik exprime une anticipation contenue.

Bien qu'il ait souligné ce point depuis un certain temps, il prévoit dans les six prochains mois le lancement de jeux qui ont été en développement pendant plus de deux ans.

Il adopte une perspective réaliste en notant que la majorité de ces projets échoueront, toutefois, il admet qu'une poignée pourraient connaître un succès massif et devenir des acteurs dominants sur le marché du jeu. Svanevik exprime son soutien à certains projets spécifiques dans ce secteur, notamment Sipher Odyssey, MixMob et, bien sûr, AxieInfinity, reflétant ainsi sa foi dans leur potentiel pour s'élever au-dessus du lot et peut-être devenir les prochains géants dans l'espace du gaming Web3.

4/ Web3 gaming.Yep been saying this for a while. But in the next 6 months we’ll see games launch after 2+ years of building.Most will fail; a handful could become massive successes.I’m backing @playSIPHER @MixMobOrigin and of course @AxieInfinity.— Alex Svanevik 🐧 (@ASvanevik) October 6, 2023

4/ Web3 gaming.Yep been saying this for a while. But in the next 6 months we’ll see games launch after 2+ years of building.Most will fail; a handful could become massive successes.I’m backing @playSIPHER @MixMobOrigin and of course @AxieInfinity.— Alex Svanevik 🐧 (@ASvanevik) October 6, 2023

UN OEIL DE LYNX

Les 10 signaux incontournables pour développer un oeil de lynx et détecter une crypto-pépite à fort potentiel.

SocialFi, les nouveaux médias sociaux monétisés

Concernant la SocialFi, Svanevik exprime une reconnaissance teintée d'évidence dans l'émergence de cette tendance.

Bien qu'il n'y trouve rien de surprenant, il attire l'attention sur l'importance de se tourner vers les données on-chain pour identifier les véritables usages et applications. Il souligne, en prenant pour exemple Friend.tech, la pertinence et l’adoption réelle de cette plateforme dans l'écosystème.

Toutefois, il note que l’accessibilité accrue de ces applications, rendue possible par les solutions de deuxième couche (L2) et l’abstraction de compte, sera un facteur clé dans leur évolution et acceptation ultérieure. Svanevik anticipe également que le secteur de la SocialFi traversera plusieurs itérations (et forks) avant de se stabiliser et de s'intégrer durablement dans le paysage financier, cependant, sa conclusion reste claire : la SocialFi est là pour rester.

BULL MARKET EN APPROCHE

Les 5 étapes clés pour surfer sur la prochaine vague haussière en toute sérénité et générer un maximum de profit.

Template texte

Restez éclairés,

Sources :

Découvrez-en plus

BULL MARKET EN APPROCHE

Les 5 étapes clés pour surfer sur la prochaine vague haussière en toute sérénité et générer un maximum de profit.